Showing posts with label ccna. Show all posts

Showing posts with label ccna. Show all posts

27 October 2015

31 October 2014

Cisco. Пути сертификации

Сертификация компании Cisco считается одной из самых престижных сертификаций в области ИТ. Это связано с тем, что в отличии от систем сертификации многих других вендоров, сертификационные экзамены Cisco включат в себя помимо стандартных тестов на вопросы, симуляции и настройку виртуального оборудования.

Если говорить в общем, то Cisco выделяет у себя пять ступеней квалификации (при этом существует девять различных направлений):

Если говорить в общем, то Cisco выделяет у себя пять ступеней квалификации (при этом существует девять различных направлений):

21 April 2014

Краткие заметки по Cisco CCNA (часть ICND1)

Сетевой уровень: IP

- Длина адреса 32-bit

- Для записи используется нотация Dotted-Decimal. Бьем на октеты по 8 бит, записываем в десятичном виде, отделяем точкой: 10.1.1.1

Классы адресов и правило первого октета:

| Класс | Диапазон адресов (первый октет) | Длина сетевой/хостовой части | Правило первого октета |

|---|---|---|---|

| A | 1-127 | 8.24 | 0xxxxxxx |

| B | 128-191 | 16.16 | 10xxxxxx |

| C | 192-223 | 24.8 | 110xxxxx |

| D | 224-239 | Multicast | 1110xxxx |

| E | 240-255 | Экспериментальный | 1111xxxx |

Проблема нехватки IP адресов и ее решения:

1. Private / Public адреса

a. A 10.x.x.x

b. B 172.16.x.x — 172.31.x.x

c. C 192.168.x.x

2. Subnet Mask / VLSM / CIDR

3. NAT

4. IPv6

18 April 2014

Дамп вопросов CCNA на русском

Дамп создан в форме doc-файла с одним вопросом на страницу. На каждый вопрос есть скриншот с вопросом на английском и переводом вопроса на русский под скриншотом. Для того, чтоб у каждого была возможность решить вопросы самому, ответы были вынесены в отдельные файлы (второй архив). Номера страниц совпадают с номерами файлов скриншотов.

31 October 2013

Краткий конспект по CCNA Exploration 4.0

Раcшариваю свой краткий русский конспект по курсу CCNA Exploration ver. 4.0. Как вы знаете (или не знаете), официального перевода данного курса на русский нет и уже не будет. Возможно мой конспект поможет страдальцам с плохим знанием английского, ну или тем кто хочет быстро повторить материал.

Конспект доступен AS IS, ругаться на перевод и неточности не надо. Если вас не устраивает в нем какая то часть, копируйте к себе и переделывайте сами. Статьи будут добавляться оперативно, каждые два дня.

Как это читать? Берете курс CCNA Exploration открываете нужную главу, открываете соответствующую главу конспекта (или распечатываете) и читаете их оба параллельно.

И помните, что права на текст принадлежат Cisco.

Network Fundamentals

Switching and Wireless.

Accessing the WAN.

Конспект доступен AS IS, ругаться на перевод и неточности не надо. Если вас не устраивает в нем какая то часть, копируйте к себе и переделывайте сами. Статьи будут добавляться оперативно, каждые два дня.

Как это читать? Берете курс CCNA Exploration открываете нужную главу, открываете соответствующую главу конспекта (или распечатываете) и читаете их оба параллельно.

И помните, что права на текст принадлежат Cisco.

Network Fundamentals

- Лекция 2.

- Лекция 3.

- Лекция 4.

- Лекция 5.

- Лекция 6.

- Лекция 7.

- Лекция 8.

- Лекция 9.

- Лекция 10. new

- Лекция 11.

Switching and Wireless.

Accessing the WAN.

Восстановление IOS на Catalyst 2960

Возникла необходимость восстановить IOS на Cisco Catalyst 2960. Кто то из ccna-щиков так хорошо подчистил после лабы флеш, что затер с него и IOS. Каталист грузился только в режиме роммон, и моргает лампочка "syst". Как оказалось подгрузить IOS по tftp как это делается в роутерах данный каталист не может. По этому пришлось заливать по консольному кабелю.

Порядок действий:- Заранее находим IOS (копирнул с другого каталиста).

- Подключаемся через консольный кабель.

- Запускаем HyperTerminal (kitty не умеет в нужном формате передавать файлы).

- Появляется надпись: switch:

- Дальше надо изменить скорость порта, со стандартной 9600 на что то побольше, иначе очень при очень долго будет передаваться, для этого пишем:

switch: set BAUD 115200 - После смены скорости придетс переподключить HyperTerminal с новой скоростью, иначе нормально работать с консолью будет невозможно.

- Теперь на каталисте включаем копирование файла с xmodem:

switch: copy xmodem: flash: - В меню HyperTerminal выбираем передачу файла (через xmodem) и указываем на файлик.

- Ждем пока закачается IOS (мин 20ть). Затем меняем скорость консоли на обычную 9600.

- Перезапускаем каталист.

Лабораторка на PAT

Пример настройки NAT overloading (PAT) на маршрутизаторах Cisco.

Настройка:

Проверяем конфигурацию:

Настройка:

Router:

Router(config)# interface fastethernet 0/0

Router(config-if)# ip address 192.168.2.1 255.255.255.0

Router(config-if)# ip nat inside

Router(config-if)# no shutdown

Router(config)# interface fastethernet 0/1

Router(config-if)# ip address 209.165.200.225 255.255.255.252

Router(config-if)# ip nat outside

Router(config-if)# no shutdown

Router(config)# access-list 1 permit 192.168.2.0 0.0.0.255

Router(config)# ip nat inside source list 1 interface FastEthernet0/1 overload

Router# copy running-config startup-config

Проверяем конфигурацию:

Лабораторка на Dynamic NAT

Пример настройки динамического NAT на маршрутизаторах Cisco.

Настройка:

Скачать: pkt-файл

GW:Проверяем конфигурацию:

GW(config)# interface fastethernet 0/0

GW(config-if)# ip address 209.165.200.2 255.255.255.252

GW(config-if)# ip nat outside

GW(config-if)# no shutdown

GW(config)# interface fastethernet 0/1

GW(config-if)# ip address 192.168.0.1 255.255.255.0

GW(config-if)# ip nat inside

GW(config-if)# no shutdown

Router(config)# access-list permit 192.168.0.0 0.0.0.255

GW(config)# ip nat pool CISCO 209.165.200.9 209.165.200.14 netmask 255.255.255.248

GW(config)# ip nat inside source list 1 pool CISCO

GW(config)# ip route 0.0.0.0 0.0.0.0 209.165.200.1

GW(config)# ip nat inside source list NAT pool NAT

GW# copy running-config startup-config

Laba DHCP

Пример настройки dhcp на маршрутизаторах Cisco.

Настройка.

Проверяем конфигурацию:

Скачать: pkt-файл

Настройка.

Router:

Router(config)# interface fastethernet 0/0

Router(config-if)# ip address 192.168.2.1 255.255.255.0

Router(config-if)# no shutdown

Router(config)# interface fastethernet 0/1

Router(config-if)# ip address 192.168.1.1 255.255.255.0

Router(config-if)# no shutdown

Router(config)# ip dhcp excluded-address 192.168.1.1

Router(config)# ip dhcp excluded-address 192.168.2.1

Router(config)# ip dhcp pool pool1

Router(dhcp-config)# network 192.168.1.0 255.255.255.0

Router(dhcp-config)# default-router 192.168.1.1

Router(config)# ip dhcp pool pool2

Router(dhcp-config)# network 192.168.2.0 255.255.255.0

Router(dhcp-config)# default-router 192.168.2.1

Router# copy running-config startup-config

Проверяем конфигурацию:

Скачать: pkt-файл

Лабораторка Extended ACL

Расширенные листы доступа, позволяют фильтровать трафик основываясь на ip-адресах источника, назначения; портах приложений; типу протокола.

Простое правило, расширенный лист лучше всего применять как можно ближе к месту назначения.Сценарий:

Компьютеры получают адреса по dhcp от сервера. На маршрутизаторах прописаны статические маршруты. На маршрутизаторах настроен доступ по telnet.

Требуется:- разрешить из сети 192.168.2.0/24 доступ к веб-серверу и серверу электронной почты, dhcp и dns. Запретить остальные tcp-соединения.

- разрешить из сети 192.168.3.0/24 доступ к ftp-серверу, telnet, dhcp и dns. Запретить остальные tcp-соединения.

Настройка:

R1:

R1(config)# access-list 100 permit tcp 192.168.2.0 0.0.0.255 any eq www

R1(config)# access-list 100 permit tcp 192.168.2.0 0.0.0.255 any eq pop3

R1(config)# access-list 100 permit tcp 192.168.2.0 0.0.0.255 any eq smtp

R1(config)# access-list 100 deny tcp any any

R1(config)# access-list 100 permit ip any any

R1(config)# interface fastethernet 0/0

R1(config-if)# ip access-group 100 in

R3:

R3(config)# access-list 100 permit tcp 192.168.3.0 0.0.0.255 any eq ftp

R3(config)# access-list 100 permit tcp 192.168.3.0 0.0.0.255 any eq telnet

R3(config)# access-list 100 deny tcp any any

R3(config)# access-list 100 permit ip any any

R3(config)# interface fastethernet 0/1

R3(config-if)# ip access-group 100 in

Проверяем конфигурацию:

Скачать: pkt-файл

PS отличие pkt в том что сеть 192.168.3.0/24 получает адреса от маршрутизатора R2. Что сути лабораторной работы не меняет.

Листы контроля доступа (Access Control Lists)

Листы контроля доступа (ACL) позволяют выборочно ограничивать или разрешать потоки трафика, фильтровать протоколы маршрутизации, перенаправлять трафик в соответствии с правилом (PBR) и .тд

ACL представляет из себя список правил и обрабатывается сверху вниз до первого совпадения. Если одно из условий совпало, лист дальше не обрабатывается. Исходя из этого более специфичные правила записывать выше (на конкретный хост или порт), более общие ниже (на сетевой адрес). Так же есть смысл наиболее часто срабатывающие правила помещать ближе к началу листа. В конце листа присутствует негласное правило "запретить все" (deny any, deny all), поэтому если совпадений в списке не нашлось то трафик будет заблочен последним правилом.

Правило трех П:- один лист на протокол (per protocol) - для каждого протокола используется свой acl: ip, ipx, apple talk

- один лист на порт (per port)

- один лист на направление (per direction) - один лист на входящий трафик (in) один лист на исходящий трафик (out)

- permit - разрешить

- deny - запретить

- remark - комментарий, ремарка

- established - используется для tcp, позволяет разрешить ответные соединения на указанное правило

- host - используется при указании конкретного узла (вместо маски 0.0.0.0)

- any - указывает на любой адрес (вместо маски 255.255.255.255)

- eq, noeq - равно, неравно (при указании порта)

- lt, gt - меньше больше (при указании порта)

- range - диапазон (при указании порта)

- wildcard mask - маска в которой бит 0 должен проверятся, бит - 1 игнорироваться.

- log - включает логирование срабатываний листа

- Используемые номера от 1 до 99 и 1300 до 1999

- access-list {n} {permit | deny | remark}{source ip}{wildcardmask}

- обрабатывает только ip адрес источника

- рекомендуется размещать ближе к назначению

- Используемые номера от 100 до 199 и 2000 до 2699

- access-list {n} {protocol} {permit | deny | remark} {source-ip} {wd-mask} {source-port} {dest-ip} {wd-mask}{dest-port} established

- обрабатывает ip адрес источника/назначения, тип протокола, порты

- рекомендуется размещать ближе к источнику

- вместо номера используется имя, что позволяет сразу понять назначение листа

- ip access-list {standart | extended} listname

- позволяют нумеровать строки, удобно при добавлении новых правил в любое место листа

- позволяют редактировать содержимое листа без пересоздания

Применение ACL на интерфейс: ip access-group n {in | out}

Применение ACL на линейный интерфейс: ip access-class n {in | out}

Комплексные листы доступа:

- Динамические (Dynamic) - позволяют динамически временно добавлять правила в лист доступа, к примеру после аутентификации пользователя на маршрутизаторе

- Рефлексивные (Reflexive) - позволяют более гибко разрешать входящий трафик в ответ на исходящие соединения (в отличие от established работают не только с tcp, но и с другими протоколами)

- Основанные на времени (TimeBased) - позволяют разрешить/запретить доступ по правилам листа только в определенный диапазон времени

Посмотреть листы доступа и количество срабатываний можно так: show access-lists {n | name}

Лабораторка Frame Relay Point-to-Point

Frame Relay, протокол канального уровня использующийся провайдерами для предоставления услуги по объединению удаленных офисов предприятия в единую сеть.

Рассмотрим пример настройки оборудования для работы с протоколом frame relay с использованием логических point-to-point интерфейсов:

Топология:Настройка:

HQ:

interface Serial0/0/0ROf1:

no ip address

encapsulation frame-relay

!

interface Serial0/0/0.100 point-to-point

ip address 192.168.254.1 255.255.255.252

frame-relay interface-dlci 100

!

interface Serial0/0/0.200 point-to-point

ip address 192.168.254.5 255.255.255.252

frame-relay interface-dlci 200

!

interface Serial0/0/0.300 point-to-point

ip address 192.168.254.9 255.255.255.252

frame-relay interface-dlci 300

interface Serial0/0/0ROf3:

no ip address

encapsulation frame-relay

!

interface Serial0/0/0.100 point-to-point

ip address 192.168.254.2 255.255.255.252

frame-relay interface-dlci 100

!

interface Serial0/0/0.400 point-to-point

ip address 192.168.254.13 255.255.255.252

frame-relay interface-dlci 400

!

interface Serial0/0/0.500 point-to-point

ip address 192.168.254.17 255.255.255.252

frame-relay interface-dlci 500

interface Serial0/0/0ROf4:

no ip address

encapsulation frame-relay

!

interface Serial0/0/0.200 point-to-point

ip address 192.168.254.6 255.255.255.252

frame-relay interface-dlci 200

!

interface Serial0/0/0.500 point-to-point

ip address 192.168.254.18 255.255.255.252

frame-relay interface-dlci 500

!

interface Serial0/0/0.600 point-to-point

ip address 192.168.254.21 255.255.255.252

frame-relay interface-dlci 600

interface Serial0/0/0Проверяем:

no ip address

encapsulation frame-relay

!

interface Serial0/0/0.300 point-to-point

ip address 192.168.254.10 255.255.255.252

frame-relay interface-dlci 300

!

interface Serial0/0/0.400 point-to-point

ip address 192.168.254.14 255.255.255.252

frame-relay interface-dlci 400

!

interface Serial0/0/0.600 point-to-point

ip address 192.168.254.22 255.255.255.252

frame-relay interface-dlci 600

Вывод show frame-relay map показывает имеющиеся маршруты

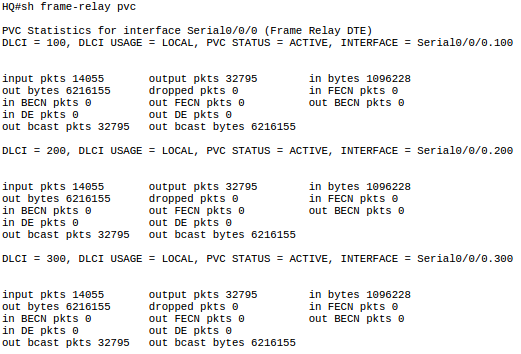

Вывод show frame-relay pvc показывает состояние каналов

Послесловие:

- В данной лабораторке настроена логическая топология full mesh, т.е. каждый с каждым, итого 6 каналов.

- Для маршрутизации пакетов используются статические маршруты.

Ссылки:

Лабораторка на Inter-VLAN Routing

Пример настройки Inter-VLAN Routing на маршрутизаторах/коммутаторах 3 уровня Cisco.

Пример настройки с использованием маршрутизатора:

PS Если мы создаем на роутере субинтерфейс для native vlan, то это нужно указать в настройке интерфейса

пример: R1(config-if)# encapsulation dot1q 2 native

Пример настройки с использованием маршрутизатора:

R1:Пример настройки с использованием коммутатора 3 уровня:

R1(config)# interface fastethernet 0/0

R1(config-if)# no ip address

R1(config-if)# no shutdown

R1(config)# interface fastethernet 0/0.2

R1(config-if)# encapsulation dot1q 2

R1(config-if)# ip address 172.16.1.1 255.255.255.0

R1(config)# interface fastethernet 0/0.3

R1(config-if)# encapsulation dot1q 3

R1(config-if)# ip address 172.16.2.1 255.255.255.0

R1# copy running-config startup-config

S0:

S0(config)# vtp domain cisco

S0(config)# vlan 2

S0(config)# vlan 3

S0(config)# interface range fastethernet 0/1-3

S0(config-if)# switchport mode trunk

S0# copy running-config startup-config

MS0:Пример настройки коммутаторов 2 уровня (одинаковая для обоих топологий):

MS0(config)# vtp domain cisco

MS0(config)# vlan 2

MS0(config)# vlan 3

MS0(config)# ip routing

MS0(config)# interface range fastethernet 0/1-2

MS0(config-if)# switchport trunk encapsulation dot1q

MS0(config-if)# switchport mode trunk

MS0(config)# interface vlan 2

MS0(config-if)# ip address 172.16.1.1 255.255.255.0

MS0(config)# interface vlan 3

MS0(config-if)# ip address 172.16.2.1 255.255.255.0

MS0# copy running-config startup-config

S-1-2-3-4:Проверяем конфигурацию:

S(config)# interface range fastethernet 0/1

S(config-if)# switchport mode trunk

S(config)# interface range fastethernet 0/2

S(config-if)# switchport mode access

S(config-if)# switchport access vlan 2

S(config)# interface range fastethernet 0/2

S(config-if)# switchport mode access

S(config-if)# switchport access vlan 3

S# copy running-config startup-config

PS Если мы создаем на роутере субинтерфейс для native vlan, то это нужно указать в настройке интерфейса

пример: R1(config-if)# encapsulation dot1q 2 native

RSTP (Rapid PVST+)

Протокол RSTP (802.1w) является усовершенствованным протоколом STP (802.1d). За счет уменьшения времени таймеров и отказа от некоторых состояний портов, сходимость RSTP при изменении топологии менее 10 секунд, в то время как у STP ~ 50 секунд.

В RSTP соединения подразделяются на три типа:

Так же в дополнение к старым, вводятся новые роли портов.

В RSTP соединения подразделяются на три типа:

- Магистральные point-to-point

- Магистральные shared

- Периферийные (граничные)

Так же в дополнение к старым, вводятся новые роли портов.

- Alternate port - порт не корневого коммутатора являющийся наилучшей альтернативой текущему корневому порту.

- Backup port - не выделенный порт коммутатора, который подключен к тому же коллизионному домену, что и другие порты того же коммутатора (выбирается по номеру интерфейса - наивысший становится запасным).

EtherChannel между коммутаторами - LACP.

EtherChannel позволяет объединить несколько физических соединений между двумя устройствами в виртуальные. Это дает нам прирост пропускной способности, защищает от возникновения петель 2 уровня и добавляет отказоустойчивости. EtherChannel может быть настроен статически (mode on) или же с использованием протоколов PAgP/LACP. Рассмотрим пример настройки etherchannel между двумя коммутаторами с использованием LACP:

Топология:

Топология:

Маленькое дополнение про Native VLAN.

Одно из отличий коммутаторов Cisco от коммутаторов других производителей, это введение так называемого Native VLAN. Что он из себе представляет?

Native VLAN - это влан к которому коммутатор относит все кадры идущие без тега, или кадры получаемые с не распределенных портов (портов которые явно не включены ни в один влан). То есть если коммутатор получает нетегированные кадры на транковом порту он автоматически причисляет их к Native VLAN. И точно так же кадры генерируемые с не распределенных портов при попадании в транк-порт причисляются к Native VLAN.

Продемонстрировать все это для наглядности можно все в том же Packet Tracer в режиме симуляции.

VLAN Trunking Protocol

VTP - проприетарный протокол Cisco применяемый для обмена информацией о vlan между коммутаторами. Упрощает работу системного администратора тем, что помогает согласовывать vlan-ы на коммутаторах тем самым предотвращая ошибки конфигурации "вручную", и динамически оповещать все коммутаторы управляемого домена об изменениях в конфигурации.

Альтернативный протокол, используемый другими вендорами - GVRP.

VTP работает на trunk-интерфейсах. Существует три версии протокола VTP - 1, 2, 3. Для успешного обмена информацией все коммутаторы должны использовать одинаковую версию VTP. Сообщения VTP инкапсулируются во фреймы 802.1Q. Для указания версии vtp используется команда vtp version number.

VTP использует три типа сообщений:

1. Summary message - сообщение содержащее информацию о домене, версии протокола, ревизии. Отправляются каждые 5 минут или тут же при изменении конфигурации.

2. Subset message - сообщение непосредственно несущее в себе информацию о vlan. Таких сообщений может передаватся несколько, друг за другом.

3. Request message - сообщение используемое для запросов информации у серверов vtp.

VTP позволяет сегментировать сеть на домены администрирования. Коммутаторы обмениваются информацией о vlan только внутри одного домена. По умолчанию имя домена на коммутаторе не задано. Для задания домена используется команда - vtp domain name. После указания имени домена на одном коммутаторе, остальные коммутаторы получают его от соседа и включают себя в данный домен. Коммутаторы с уже заданным другим именем домена, новое не принимают.

Для выбора режима vtp используется команда - vtp mode mode. По умолчанию коммутатор использует режим server.

Режимы vtp:

1. Server - позволяет изменять имя домена, создавать и удалять vlan-ы. Хранит информацию о vlan-ах в nvram.

2. Client - принимает информацию о vlan-ах от сервера. Создавать vlan-ы локально не позволяет. Хранит информацию о vlan-ах в ram.

3. Transparent - в диалоге vtp не учавствует. Принимаемые сообщения передает соседям не применяя к себе. Позволяет создавать локальные vlan-ы, но информацию о них соседям не передает.

VTP позволяет так же использовать пароли для обеспечения какой никакой безопасности при обмене информацией между коммутаторами. Для этого на каждом коммутаторе домена командой vtp password password нужно задать одинаковый пароль.

Для определения, чья информация новее vtp использует номер ревизии конфигурации. Коммутатор получая от соседа сообщение с более высоким номером ревизии, тут же перезапрашивает информацию об изменениях и применяет их к своей конфигурации. Номер конфигурации увеличивается только при создании/удалении vlan-ов. При изменении имени домена номер ревизии зануляется.

При добавлении нового коммутатора в домен обязательно убедитесь, что

1. Его номер ревизии меньше, чем номер ревизии других коммутаторов

2. Задана верная версия vtp

3. Задан верный пароль

VPT pruning - режим используемый для фильтрации фреймов. При его включении, коммутатор получая фреймы для какого то конкретного vlan-а, будет отправлять их только на те trunk-интерфейсы которые ведут к нужному vlan-у. На все остальные фрейм отправлятся не будет.

Проверить конфигурацию можно командой show vtp status.

VTP позволяет так же использовать пароли для обеспечения какой никакой безопасности при обмене информацией между коммутаторами. Для этого на каждом коммутаторе домена командой vtp password password нужно задать одинаковый пароль.

Для определения, чья информация новее vtp использует номер ревизии конфигурации. Коммутатор получая от соседа сообщение с более высоким номером ревизии, тут же перезапрашивает информацию об изменениях и применяет их к своей конфигурации. Номер конфигурации увеличивается только при создании/удалении vlan-ов. При изменении имени домена номер ревизии зануляется.

При добавлении нового коммутатора в домен обязательно убедитесь, что

1. Его номер ревизии меньше, чем номер ревизии других коммутаторов

2. Задана верная версия vtp

3. Задан верный пароль

VPT pruning - режим используемый для фильтрации фреймов. При его включении, коммутатор получая фреймы для какого то конкретного vlan-а, будет отправлять их только на те trunk-интерфейсы которые ведут к нужному vlan-у. На все остальные фрейм отправлятся не будет.

Проверить конфигурацию можно командой show vtp status.

Лабораторка VTP

Проприетарный протокол VTP позволяет централизованно оповещать коммутаторы в сети об изменениях связанных с vlan-ами.

Топология:

Настройка:

show vtp status

Сообщения VTP:

Передается суммарная информация о состоянии протокола.

Передается информация по конкретному VLAN.

Топология:

Настройка:

VTP_Server(config)# vtp domain CISCOПроверяем:

VTP_Server(config)# vtp version 2

VTP_Server(config)# vtp password cisco

!

VTP_Transparent(config)# vtp domain CISCO

VTP_Transparent(config)# vtp version 2

VTP_Transparent(config)# vtp mode transparent

!

VTP_Client(config)# vtp domain CISCO

VTP_Client(config)# vtp version 2

VTP_Client(config)# vtp mode client

VTP_Server(config)# vtp password cisco

show vtp status

Сообщения VTP:

Передается суммарная информация о состоянии протокола.

Передается информация по конкретному VLAN.

- VTP версий 1-2 не поддерживают расширенные vlan(1006-4094)

- для обнуления номера ревизии достаточно сменить имя домена или перевести свич в прозрачный режим и обратно

Subscribe to:

Posts (Atom)