Лабораторная работа CCNA по теме ACL. Данная лабораторная работа может быть выполнена на реальном оборудовании или в Cisco Packet Tracer. Все необходимые действия указаны по порядку их выполнения. Для начала выполнения лабораторной работы необходимо соединить физическую сеть в соответствии со схемой сети или построить соответствующий проект в Cisco Packet Tracer. Сразу после схемы сети в таблице указана схема адресация, которую нужно применять только тогда, когда это будет явно указано в тексте лабораторной работы.

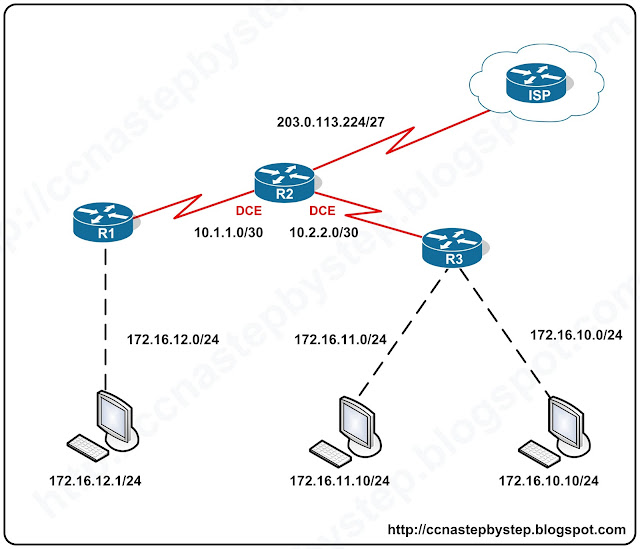

Используемая топология

План адресации

Device

|

Interface

|

IP Address

|

Subnet Mask

|

Default Gateway

|

R1

|

S0/0

|

10.1.1.2

|

255.255.255.252

|

N/A

|

Fa0/0

|

172.16.12.1

|

255.255.255.0

|

N/A

| |

R2

|

S0/0

|

10.1.1.1

|

255.255.255.252

|

N/A

|

S0/1

|

10.2.2.1

|

255.255.255.252

|

N/A

| |

Lo0

|

203.0.113.225

|

255.255.255.255

|

N/A

| |

R3

|

S0/0

|

10.2.2.2

|

255.255.255.252

|

N/A

|

Fa0/0

|

172.16.10.1

|

255.255.255.0

|

N/A

| |

Fa0/1

|

172.16.11.1

|

255.255.255.0

|

N/A

| |

PC1

|

NIC

|

172.16.12.10

|

255.255.255.0

|

172.16.12.1

|

PC2

|

NIC

|

172.16.11.10

|

255.255.255.0

|

172.16.11.1

|

PC3

|

NIC

|

172.16.10.10

|

255.255.255.0

|

172.16.10.1

|

· Настроить hostname на маршрутизаторах.

· Отключить DNS lookup.

· Установить пароль для EXEC mode

· Настроить message-of-the-day banner.

· Установить пароль для console

· Настроить интерфейсы на R1, R2 и R3 согласно плана адресации.

· Проверить выполненные настройки командой show ip interface brief

· Настроить интерфейсы PC1, PC2, PC3 и Server в соответствии с таблицей

· Сконфигурировать протокол динамической маршрутизации OSPF на R1, R2 и R3 для всех присутствующих сетей.

· Проверить выполненные настройки командой ping.

3. Настройка стандартных списков доступа

· На маршрутизаторе R1 создать стандартный список доступа STN_ACL_1.

R1(config)#ip access-list standard STN_ACL_1

· Добавить правила запрещающие трафик из сети 172.16.11.0/24.

R1(config-std-nacl)#deny 172.16.11.0 0.0.0.255

· Добавить правило разрешающее остальной трафик

R1(config-std-nacl)#permit any

· Установить созданный список доступа STN_ACL_1 на маршрутизаторе R1 для входящего трафика через интерфейс S0/1

R1(config)#interface serial 0/1

R1(config-if)#ip access-group STN_ACL_1 in

R1(config-if)#end

R1#copy run start

· Проверить работу ACL при помощи команды ping, используя параметр source

R3#ping 172.16.12.1 source 172.16.11.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.12.1, timeout is 2 seconds:

Packet sent with a source address of 172.16.11.1

U.U.U

Success rate is 0 percent (0/5)

R3#ping 172.16.12.1 source 172.16.10.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.12.1, timeout is 2 seconds:

Packet sent with a source address of 172.16.10.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 40/43/44 ms

· Просмотреть статистику работы ACL на R1 при помощи команды show access-lists

R1# show access-lists

Standard IP access list STN_ACL_1

10 deny 172.16.11.0, wildcard bits 0.0.0.255 log (5 matches)

20 permit any (10 matches)

· На маршрутизаторе R3 создать расширенный список доступа EXT_ACL_1.

R3(config)#ip access-list extended EXT_ACL_1

R3(config-ext-nacl)#deny ip 172.16.10.0 0.0.0.255 host 203.0.113.225

R3(config-ext-nacl)#permit ip any any

· Установить созданный список доступа EXT_ACL_1 на маршрутизаторе R3 для исходящего трафика через интерфейс S0/0

R3(config)#interface serial 0/0

R3(config-if)#ip access-group EXT_ACL_1 out

R3(config-if)#end

R3#copy run start

· Проверить работу ACL при помощи команды ping, используя параметр source

R3#ping 203.0.113.225 source 172.16.10.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 203.0.113.225, timeout is 2 seconds:

Packet sent with a source address of 172.16.10.1

U.U.U

Success rate is 0 percent (0/5)

· Просмотреть статистику работы ACL на R3 при помощи команды show access-lists

R3# show access-lists

Extended IP access list EX_ACL_1

10 deny ip 172.16.10.0 0.0.0.255 host 203.0.113.225 (4 matches)

20 permit ip any any

· На маршрутизаторе R2 создать стандартный список доступа VTY_ACCESS_1

R2(config)#ip access-list standard VTY_ACCESS_1

R2(config-std-nacl)#permit 172.16.12.0 0.0.0.255

· Установить ограничение доступа к VTY на маршрутизаторе R2

R2(config)#line vty 0 4

R2(config-line)#access-class VTY_ACCESS_1 in

· Проверить работу ACL при помощи команды telnet

R3# telnet 10.1.1.1

Trying 10.1.1.1 …

% Connection refused by remote host

R1# telnet 10.1.1.1 /source-interface f0/0

Trying 10.1.1.1 … Open

Unauthorized access strictly prohibited, violators will be prosecuted

to the full extent of the law.

User Access Verification

Password:

No comments:

Post a Comment